sysper b784c0fd750a4db78117c64e2f49c15e

| 플랫폼 | 자바 에디션 (JE) |

|---|

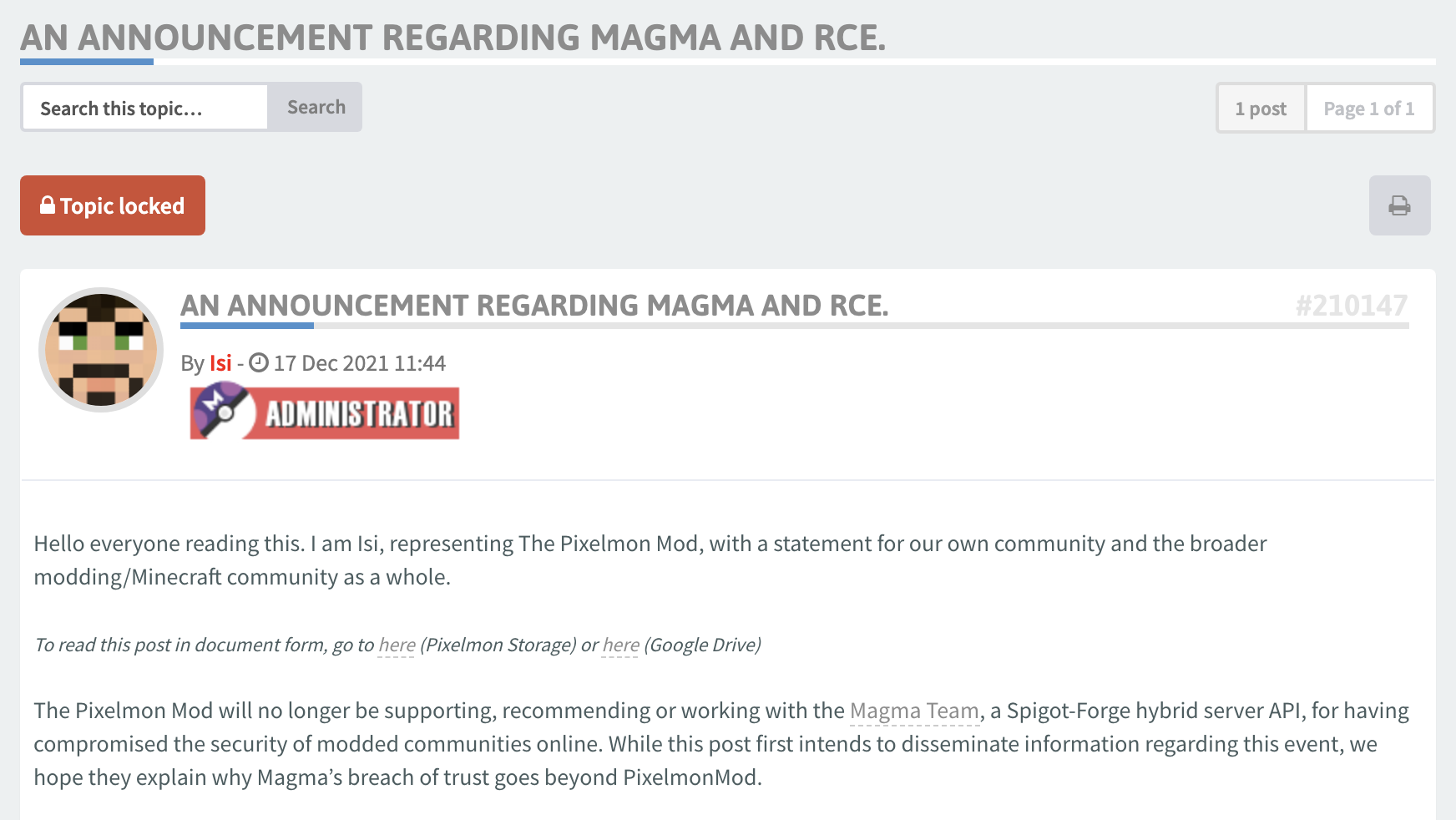

pixelmonmod.com

pixelmonmod.com

지난 12월 17일, 픽셀몬 모드 팀에서는 공식 웹사이트를 통해 더 이상 RCE취약점을 이용하여 모드 서버들의 보안을 손상시킨 Magma Team의 Magma API를 더 이상 지원, 추천 또는 협력하지 않겠다고 밝혔습니다. 그 이유는 개발자 중 한 명인 TheDevMinerTV가 Log4j를 악용하여 공용 서버와 클라이언트들을 공격하고 악용법을 전파하였기 때문입니다.

*페이로드: 컴퓨터 보안에서 멀웨어의 일부를 의미함

*페이로드: 컴퓨터 보안에서 멀웨어의 일부를 의미함

2021년 12월 10일, Magma의 개발자인 TheDevMinerTV는 Log4Shell로 알려진 Log4j RCE(Remote Code Execution)의 취약점을 악용하였습니다. (해당 이슈가 마인크래프트에 얼마나 큰 영향을 끼쳤는지는 이 모장 블로그 게시물에서 확인할 수 있습니다.)

26개의 서버와 다양한 클라이언트가 셧다운 코드를 여러 페이로드()의 대상이 되었고, DevMinerTV는 이러한 서버와 클라이언트를 대상으로 한 공격 과정을 Magma 팀의 공개 음성 채널에서 스트림하였습니다. 이는 사람들이 다른 서버를 공격하도록 유도하였고, 추가적인 피해를 발생시켰습니다.

해당 공격의 근원을 발견하자마자 영향받은 공개 서버들과 픽셀몬은 Log4Shell 취약점으로부터 서버를 보호하기 위하여 Magma 프로젝트의 모더에게 연락하였습니다. 그러나 프로젝트 개발자의 심각한 행동에도 불구하고 어떠한 다른 Magma 팀원도 공격을 막기 위해 개입하지 않았습니다. 또한 Magma 프로젝트의 리더인 Hexeption은 이를 방조했습니다.

커뮤니티에서 해당 공격이 보고된 후 Magma 팀은 TheDevMinerTV의 개발자 역할을 디스코드에서 조용히 삭제했습니다. 또한 디스코드 관리자인 Kwright02는 Magma 디스코드에서 이러한 사건을 보고하는 회원의 모든 메시지를 삭제하고 이 사건에 대한 증거를 전부 삭제했습니다.

픽셀몬 팀의 요청에 따라, 12월 10일의 사건에 대한 논의를 위한 회의가 마련되었으나 마그마 팀의 리더인 Hexeption은 회의에 참석하지 않았고 예정된 시간의 두 시간 이후 마그마 팀에서는 해당 상황에 대한 지식이 거의 없는 후배 팀원들을 보냈습니다.

대신 참석한 마그마 팀의 모더는 팀원 TheDevMinerTV의 공격에 대한 정보를 수집하기로 약속했고, 그 결과 며칠 후 공격에 사용하였다는 코드가 제공되었지만 해당 코드는 Log4Shell 손상이 불가능한 코드였습니다.

*Alt계정: 보안이 허접한 사이트의 DB를 해킹하여 아이디와 비밀번호를 Mojang 서버에 로그인 시도를 하고 로그인에 성공한 계정을 판매하는 방식으로 만들어진 해킹 계정

*Alt계정: 보안이 허접한 사이트의 DB를 해킹하여 아이디와 비밀번호를 Mojang 서버에 로그인 시도를 하고 로그인에 성공한 계정을 판매하는 방식으로 만들어진 해킹 계정

실제로 제공된 실행 코드는 피해 서버의 로그와 일치하지 않았기 때문에 픽셀몬 팀은 마그마 팀이 거짓 코드를 전달했음을 확인할 수 있었고, 추가로 공격받은 서버들을 통해 DevMinerTV가 자신의 Minecraft 계정과 Alt 계정(Alt계정이란: 보안이 허접한 사이트의 DB를 해킹하여 아이디와 비밀번호를 Mojang 서버에 로그인 시도를 하고 로그인에 성공한 계정을 판매하는 방식으로 만들어진 해킹 계정입니다.)를 모두 사용하여 다른 서버들을 지속적으로 공격했음을 확인할 수 있었습니다.

픽셀몬 팀은 2021년 12월 13일에 마지막으로 마그마의 리더인 Hexeption에게 연락하여 앞으로의 방향을 논의했습니다. Hexeption은 팀원의 Log4Shell 공격을 방조하고 채팅 로그를 삭제하고 거짓 증거를 제공한 것에 대하여 침묵하고 '우리에게 팀원들의 행동을 통제할 수 있는 권리는 없고, TheDevMiner의 행동은 개인 여가 시간에 이루어졌기 때문에 해당 문제는 DevMiner의 문제이며 Magma에는 그에 대한 책임이 없다'고 주장하였습니다.

픽셀몬 팀은 다음과 같이 글을 마무리했습니다.

"하지만 우리는 다르게 생각합니다. 우리는 우리와 같은 모드 프로젝트가 마인크래프트 커뮤니티의 필수적인 부분이 되었다는 것을 깨달았습니다. 우리는 우리 팀의 행동이 모드 커뮤니티 전체에 영향을 끼친다는 것을 알고 있습니다. 우리의 성공은 유저들에게 신뢰를 심어주고 수년 간 유저와의 동반 성장을 위한 토대를 마련했습니다. 그러나 우리의 실패도 그만큼 중요합니다. 프로젝트 리더와 관리자가 목격했음에도 불구하고 Magma가 개발자의 행동을 통제하지 못하고 방조한 것은 서버 26개의 피해에서 끝나는 것이 아니라, 커뮤니티에 그를 훨씬 넘어선 영향을 미칩니다."

"Magma의 이러한 부주의는 우리와 같은 모드 프로젝트에 대한 사용자의 신뢰를 깨는 행동이었습니다. 우리는 마인크래프트 내에서의 RCE 악용에 대한 그들의 부주의를 용납하지 않을 것입니다. 그들이 원하지 않더라도 우리는 그들에게 책임을 물을 것이고, 이에 따라 우리는 Magma를 더 이상 서버 API로 추천하지 않을 것이며 이 글을 읽는 여러분도 함께해주셨으면 합니다."

허두

2021.12.28와... 이번 Log4j 사건 파급력이 엄청나네요 ㄷㄷㄷ

프리루트

2021.12.28자바를 사용하는 모든 곳에서 난리가 났었죠 ㄷㄷ

당장 사이트 업계쪽만 봐도 자바 이용해서 서비스 구현한 곳들 난리였던 걸로 알아여

허두

2021.12.28뉴스에도 나올 정도였으니 말 다했죠..!

이렌

2021.12.28Log4j가 진짜 위험하긴 한가 보네요